本周,众多GitHub用户收到了一封新型钓鱼邮件,警告其代码中存在严重安全漏洞。点击链接查看详情的人被要求通过按下一系列键盘按键来自证非机器人身份,这一操作却导致Microsoft Windows下载了密码窃取恶意软件。尽管不太可能有许多程序员上当受骗,但这起事件仍值得注意,因为其针对性较弱的版本很可能对普通Windows用户构成更大的威胁。

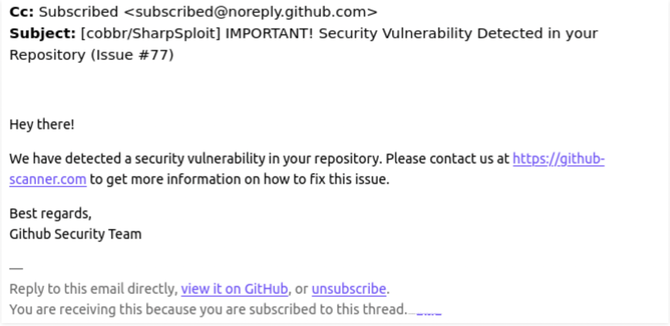

读者克里斯分享了本周收到的一封冒充GitHub安全团队发送的邮件,邮件警告道:“嘿!我们检测到您的仓库中存在安全漏洞。”

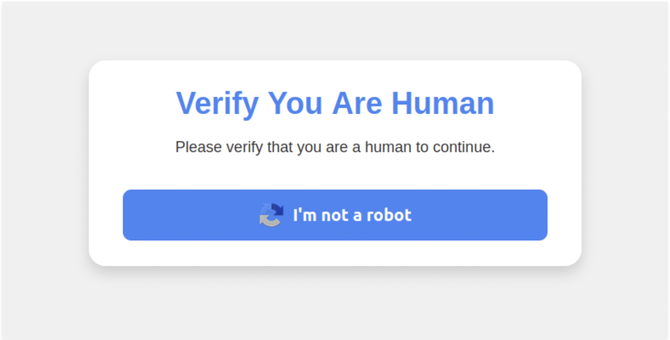

点击链接后,会生成一个网页,要求访问者通过解决一个不寻常的验证码来证明“您是人类”。

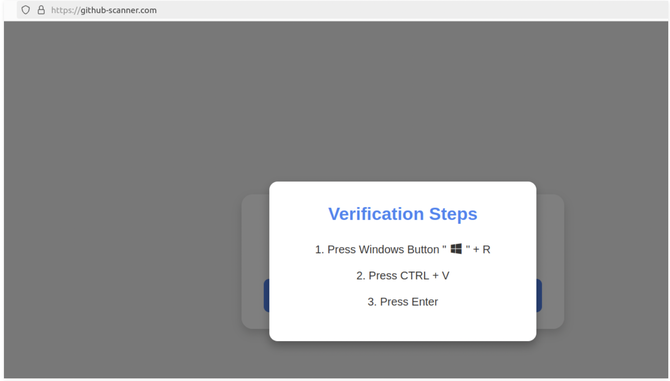

点击“我不是机器人”按钮后,会弹出一个消息框,要求用户按顺序执行三个步骤以证明其身份。

第一步是同时按下带有Windows图标的键盘键和字母“R”,这将打开Windows的“运行”对话框,执行系统上已安装的任何指定程序。

第二步要求用户同时按下“CTRL”键和字母“V”,这将从网站虚拟剪贴板中粘贴恶意代码。

第三步——按下“Enter”键——将使Windows启动PowerShell命令,并从github-scanner[.]com网站获取并执行名为“l6e.exe”的恶意文件。

PowerShell是Windows内置的一款强大跨平台自动化工具,旨在简化管理员在单个PC或同一网络上的多台计算机上自动化任务的操作。

根据恶意软件扫描服务Virustotal.com的分析,通过粘贴文本下载的恶意文件名为Lumma Stealer,其设计用于窃取受害者PC上存储的所有凭据。

这次钓鱼活动可能并未欺骗到许多程序员,因为他们无疑清楚同时按下Windows和“R”键会打开“运行”对话框,或Ctrl-V会粘贴剪贴板的内容。但我敢打赌,同样的方法很可能成功地欺骗我那些对技术不太了解的朋友和亲戚在他们的电脑上运行恶意软件。我敢打赌,这些人中没有一个听说过PowerShell,更不用说故意启动PowerShell终端了。

鉴于这些现实情况,如果能有一种简单的方法来禁用或至少严格限制PowerShell对普通终端用户的使用(他们可能因此面临更多风险),那将是非常有益的。然而,微软强烈建议不要禁用PowerShell,因为一些核心系统进程和任务可能因缺少它而无法正常运行。更重要的是,这样做需要修改Windows注册表中的敏感设置,即使是经验丰富的人也可能觉得棘手。

不过,与生活中对技术不太了解的Windows用户分享这篇文章并无害处。因为这起特定的诈骗活动有很大的发展空间和创意潜力。