【IT168专稿】简单地说,SSL Strip(简称SSp)攻击可能会给B/S交易带来以下直接的安全威胁:

1. 截获交易帐号信息,包括交易密码;

2. 截获交易信息;

3. 篡改交易信息;

以上安全威胁发生以后,会给交易者带来严重的经济损失,证券帐号被非法倒买倒卖、银行帐号里巨额存款不翼而飞等等。但是当攻击者成功实施SSp攻击时,之所以说“可能”带来上述安全威胁,是因为随着B/S服务提供商已采取的不同程度的防护措施、以及SSp攻击程序危害性、目的性的不同,最终的结果和危害程度都会有所不同,具体差异会在后面随着SSp攻击原理的展开而深入浅出地进行剖析。

一、必备知识点

在展开讲解SSp攻击原理之前,先来了解几个必备的知识点。

1.SSL协议

SSL协议(Secure Socket Layer,安全套接层)主要是使用公开密钥体制和X.509数字证书技术保护信息传输的机密性和完整性,它不能保证信息的不可抵赖性,主要适用于点对点之间的信息传输,常用Web Server方式。

2.HTTPS协议

HTTPS(Secure Hypertext Transfer Protocol)安全超文本传输协议 它是一个安全通信通道,它基于HTTP开发,用于在客户计算机和服务器之间交换信息。它使用安全套接字层(SSL)进行信息交换,简单来说它是HTTP的安全版。

3.B/S交易登录页面的业务特点

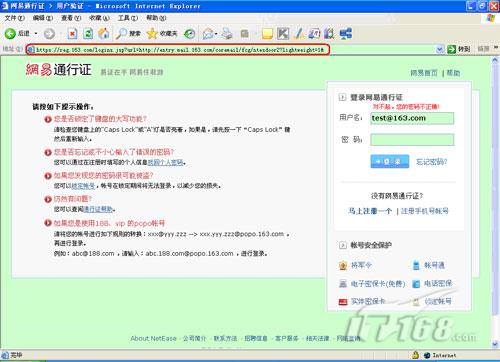

细心的、有一定专业知识的用户可能留意到了一个问题,绝大多数B/S交易系统其主页是HTTP页面,只在跳转至登录页面的链接或者输入登录信息后的“登录”按钮链接中才进入到HTTPS页面。以163信箱为例,163的主页是HTTP页面(如图1所示):

当且仅当在主页左上方输入帐号信息、单击“登录”按钮时才进入到HTTPS加密通讯页面(如图2所示):如果你是投资者,现在就可以看看你登录的WEB交易系统,是否具有上述的跳转特点。

二、走近SSp

SSp攻击到底是怎样的一个原理和过程?下面我们就来揭开他神秘的面纱。

2009年2月华盛顿举行的黑帽大会又爆SSL漏洞利用新工具SSp,在不改变SSL加密状态的情况下,巧妙的利用业务特点欺骗用户盗取他人密码,伪装技巧非同一般。

1.SSp攻击原理

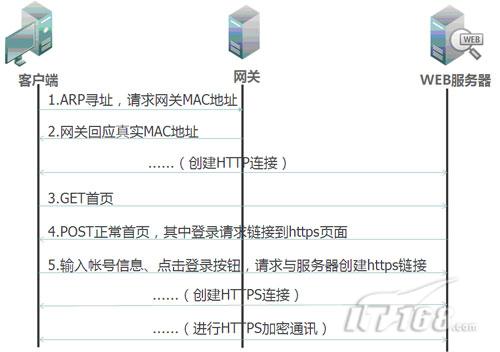

首先来分析一下正常的WEB交易登录过程,如图3所示:

通过上述时序图能够清楚地看到,在局域网中的一台客户端在登录交易服务器之前所发生的所有数据交互:

1和2完成局域网中客户端对网关MAC地址的寻址,后续客户端发往WEB服务器的所有数据包都需要通过网关转发;

客户端与服务器创建正常的HTTP连接以后,首先是请求获取首页内容,服务器返回正常首页以后用户输入帐号信息,单击相应按钮创建HTTPS连接,完成登录操作。

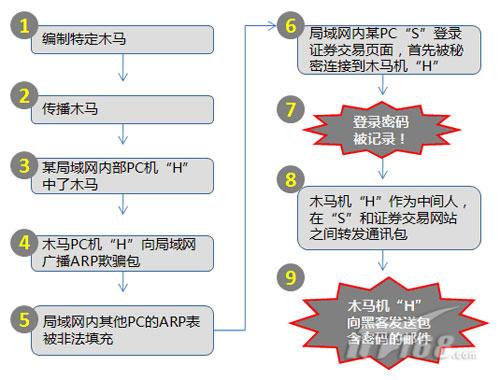

在这一过程中,当客户端向网关寻址时得到的却是“肉鸡”的MAC地址,而且服务器返回的首页内容被“肉鸡”上的攻击程序篡改后,就为一次成功的SSp攻击敞开了大门,而这台“肉鸡”就是已经中招、在局域网中实施SSp攻击的主机。这一过程用时序图展示如下图4所示:

当客户端寻址网关的MAC地址时,攻击机回复了虚假ARP包,将攻击机的MAC地址回复给了客户端。这样在客户端看来攻击机就是网关了,导致后续客户端所有与WEB服务器之间交互的数据包都是首先通过攻击机转发的。

同理,服务器返回的正常首页也是首先抵达攻击机,此时攻击程序会将相关的HTTPS链接地址篡改为HTTP链接地址,在客户没有注意到这种细微变化的情况下,输入了登录帐号信息,并将该信息通过明文传输协议HTTP发给攻击主机,再由攻击主机将帐号信息转交给服务器并与服务器创建HTTPS链接。最终的结果就是客户端与攻击主机是明文通讯,攻击主机与服务器之间则是加密通讯,而客户端输入的所有信息都经由攻击程序转发给服务器。

一次完整的SSp攻击过程如下图5所示:

2.SSp攻击的特点

通过对SSp攻击原理的了解,可以归纳出SSp攻击具有如下特点:

1. 需要在局域网环境中实施该攻击,因为其前提是ARP欺骗,在广域网的环境下,ARP欺骗没有施展空间;

2. WEB交易页面的特点是由HTTP页面跳转至HTTPS页面,正是这一特点被攻击者巧妙利用成功实施攻击;

3. 上述的攻击过程并没有真正地攻破SSL加密通道本身,而是巧妙地利用了链接的跳转。